漏洞挖掘技巧篇2-登录页面

漏洞挖掘技巧系列的主要内容为搜集,总结和归纳自己所遇,所见的一些关于 src 中的一些奇淫技巧.

同时也给大家推荐一个关于 SRC 技巧的项目,地址: https://github.com/Wh0ale/SRC-experience,

希望大家天天挖到高危!

0x00 正文

0x01 测试账号

在最近的几次系统测试中,发现了测试账号 123456, 虽然密码未知,但还是通过了任意用户密码找回,重置了账户

密码,并且此用户还是管理权限,虽然最后没有 Getshell,但还是发现了很严重的数据信息泄露漏洞.

这里也顺便做一个测试账号的收集字典,估摸着以后能够起到帮助:

123456

1000000x02 任意用户密码找回

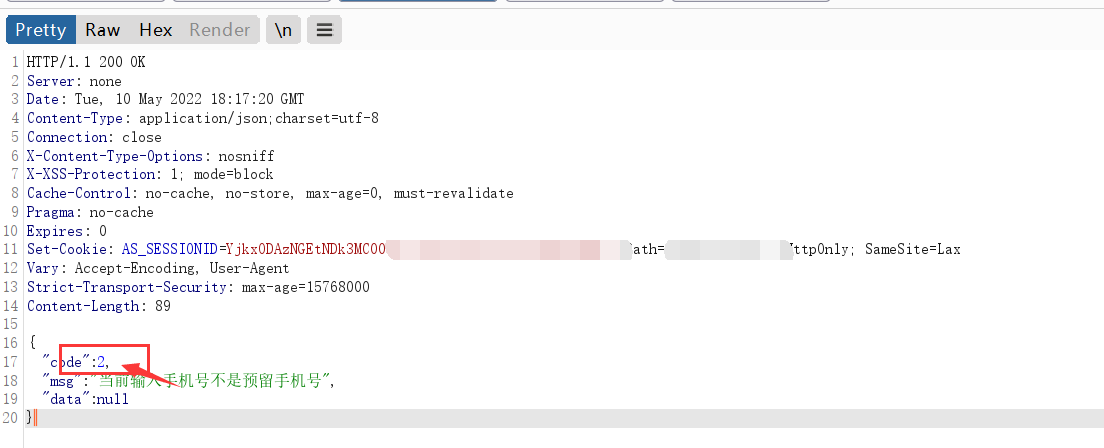

这个漏洞思路算是比较简单了,利用 Burp Suite 抓取请求包,并拦截请求的响应,通过修改响应数据包从而绕过判断.

更改 返回的相应包 中的 2 为 1,成功绕过了电话号码的检测,

同样,修改响应信息,成功绕过了电话验证码检测

同样这里也对修改成功后的状态码进行一个记录:

一般如果错误响应码为 2,-1...等一位数的的时候,可以尝试修改其为 0;

如果错误响应码为 100,300...等三位数的时候,可以修改其为 200